Avanti. Invia un'altra password tramite e-mail.

Spintore di Password esiste come alternativa migliore all'invio di password tramite e-mail.

L'invio di password tramite posta elettronica è intrinsecamente insicuro. I maggiori rischi includono:

Gli stessi rischi persistono quando si inviano password tramite SMS, WhatsApp, Telegram, Chat ecc… I dati possono ed sono spesso perpetui e fuori dal tuo controllo.

Usando Spintore di Password, ignori tutto questo.

Per ogni password pubblicata su Spintore di Password, viene generato un URL univoco che solo tu conoscerai. Inoltre, le password scadono dopo che una serie predefinita di visualizzazioni viene raggiunta o dopo che è trascorso del tempo. Una volta scadute, le password vengono inequivocabilmente cancellate.

Se ti sembra interessante, provalo o leggi le altre domande frequenti di seguito.

E giustamente. Ogni buona sicurezza inizia con un sano scetticismo di tutti i componenti coinvolti.

Spintore di Password esiste come alternativa migliore all'invio di password tramite e-mail. Evita che le password esistano negli archivi di posta elettronica in perpetuo. Non esiste come soluzione di sicurezza end-all.

Spintore di Password è opensource in modo che la fonte possa essere esaminata pubblicamente e in alternativa può essere eseguita internamente all'organizzazione.

Le password vengono eliminate inequivocabilmente dal database una volta scadute. Inoltre, i token URL casuali vengono generati al volo e le password vengono pubblicate senza contesto per il loro utilizzo.

Una nota per chi è interessato alla sicurezza estrema: non c'è modo in cui posso dimostrare in modo affidabile che il codice opensource sia lo stesso che gira su pwpush.com (questo è vero per tutti i siti in realtà). L'unica cosa che posso fornire in questo senso è la mia reputazione pubblica su Github, LinkedIn, Twitter e il mio blog. Se questo è un problema per te, sentiti libero di rivedere il codice, posta qualsiasi domanda tu possa avere e considera invece di eseguirlo internamente alla tua organizzazione.

Assolutamente. Spintore di Password ha una serie di applicazioni e utilità della riga di comando (CLI) che si interfacciano con pwpush.com o con istanze eseguite privatamente. Invia le password dalla CLI, da Slack, dall'app Alfred e altro ancora.

Guarda il nostro Strumenti e applicazioni pagina per maggiori dettagli.

Sì. Utilizzando gli strumenti menzionati in precedenza, molti utenti e organizzazioni integrano Spintore di Password nelle loro politiche e processi di sicurezza.

il Utensili pagina delinea le risorse disponibili per automatizzare la distribuzione sicura delle password.

Al momento non ci sono limiti e non ho intenzione di aggiungerne. Per garantire minimamente la stabilità del sito, Spintore di Password è configurato con un limitatore di velocità per impostazione predefinita.

Sì. Noi forniamo Contenitori Docker e Istruzioni per l'installazione per una vasta gamma di piattaforme e servizi.

tldr; docker run -p 5100:5100 pglombardo/pwpush-ephemeral:release

Password Pusher supports re-branding "out of the box" allowing you to add a custom logo, text and even change images in the application.

Il codice sorgente è rilasciato sotto la GNU General Public License v3.0 e questo definisce praticamente tutte le limitazioni. Ci sono alcuni siti clone rinominati e ridisegnati di Password Pusher e li do il benvenuto a tutti.

Alcune organizzazioni sono vincolate da criteri di sicurezza che vietano l'uso di servizi pubblici per informazioni sensibili come le password. Ci sono persino organizzazioni che richiedono che tutti gli strumenti siano su intranet private senza accesso al mondo esterno.

È per questi motivi che forniamo la possibilità (e incoraggiamo) gli utenti e le organizzazioni a eseguire istanze private quando necessario.

L'esecuzione di un'istanza privata di Spintore di Password per la tua azienda o organizzazione ti dà la tranquillità di sapere esattamente quale codice è in esecuzione. Puoi configurarlo ed eseguirlo come preferisci.

On the other hand, if your instance gets hacked and the encryption broken, malicious entities now have a targeted dictionary of passwords to brute force accounts in your organization. Note that this would be limited to pushes which haven't yet hit their expiration limits.

A questo proposito, l'istanza pubblica su pwpush.com potrebbe essere superiore in quanto contiene solo password senza identificare informazioni mescolate tra utenti di tutto il mondo.

L'utente dovrebbe valutare attentamente i pro e i contro e decidere quale percorso è meglio per loro. Sosteniamo felicemente entrambe le strategie.

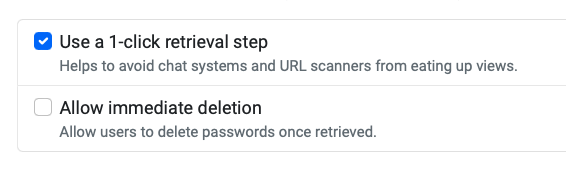

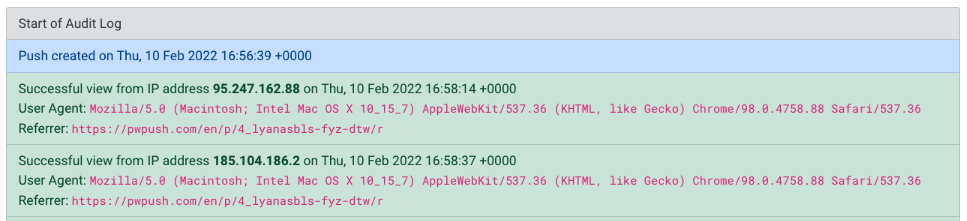

Some systems such as email, firewalls and chat systems often have link scanners that can eat up views. This is done for security or to simply generate a "preview" for chat systems.

To prevent this, use the 1-click retrieval step option when pushing passwords. This requires the users to click through a preliminary page to protect views from such scanners.

As an additional preventative measure, if you create an account, an audit log is provided for every push created. This audit log can reveal by who and when the push was viewed.

Assolutamente. Se hai bisogno di risorse come statistiche, grafici o altro, non esitare a contattarmi: pglombardo at pwpush.com.

Molto probabilmente. Mi piace ascoltare tutte le idee e i feedback. Se ne avete, inviatele a Repository Github e ti risponderò il prima possibile.

This is an opensource project made out of love for technology and a desire to improve the security (and daily lives) of the tech community.

It doesn't make any money but it does incur hosting that are about $50/month for pwpush.com. These are happily paid out of pocket by myself for more than 10 years.

If you feel inclined to support Password Pusher, you can sign up to Digital Ocean using the badge below. Password Pusher will get a hosting credit for the first $25 you spend.

For other ways to support Password Pusher, see also the "Want to help out?" section on the about page. Thank you! ❤️