Adelante. Enviar otra contraseña por correo electrónico.

Empujador de Contraseña existe como una mejor alternativa al envío de contraseñas por correo electrónico.

Enviar contraseñas por correo electrónico es intrínsecamente inseguro. Los mayores riesgos incluyen:

Los mismos riesgos persisten cuando se envían contraseñas a través de SMS, WhatsApp, Telegram, Chat, etc. Los datos pueden y suelen ser perpetuos y fuera de su control.

Al usar Empujador de Contraseña, omite todo esto.

Para cada contraseña publicada en Empujador de Contraseña, se genera una URL única que solo tú conocerás. Adicionalmente, las contraseñas caducan después de que se alcanza un conjunto predefinido de vistas o después de que pasa el tiempo. Una vez caducadas, las contraseñas se eliminan de forma inequívoca.

Si eso le parece interesante, pruébelo o consulte las otras preguntas frecuentes a continuación.

Y con razón. Toda buena seguridad comienza con un escepticismo saludable de todos los componentes involucrados.

Empujador de Contraseña existe como una mejor alternativa al envío de contraseñas por correo electrónico. Evita que existan contraseñas en archivos de correo electrónico a perpetuidad. No existe como una solución de seguridad definitiva.

Empujador de Contraseña es de código abierto por lo que la fuente se puede revisar públicamente y, alternativamente, se puede ejecutar internamente en su organización.

Las contraseñas se eliminan inequívocamente de la base de datos una vez que caducan. Además, los tokens de URL aleatorios se generan sobre la marcha y las contraseñas se publican sin contexto para su uso.

Una nota para aquellos interesados en la seguridad extrema: No hay forma de que pueda probar de manera confiable que el código de fuente abierta es el mismo que se ejecuta en pwpush.com (esto es cierto para todos los sitios en realidad). Lo único que puedo ofrecer a este respecto es mi reputación pública en Github, LinkedIn, Twitter y mi blog. Si esto le preocupa, no dude en revisar el código, publicar cualquier pregunta que pueda tener y considerar ejecutarlo internamente en su organización.

Absolutamente. Empujador de Contraseña tiene una serie de aplicaciones y utilidades de línea de comandos (CLI) que interactúan con pwpush.com o instancias de ejecución privada. Inserte contraseñas de CLI, Slack, Alfred App y más.

Ver nuestro Herramientas y Aplicaciones página para más detalles.

Si. Con las herramientas mencionadas anteriormente, muchos usuarios y organizaciones integran Empujador de Contraseña en sus políticas y procesos de seguridad.

la Útiles La página describe los recursos disponibles para automatizar la distribución segura de contraseñas.

Actualmente no hay límites y no tengo intención de agregar ninguno. Para asegurar mínimamente la estabilidad del sitio, Empujador de Contraseña está configurado con un limitador de velocidad por defecto.

Si. Proporcionamos Contenedores Docker y Instrucciones de instalación para una amplia variedad de plataformas y servicios.

tldr; docker run -p 5100:5100 pglombardo/pwpush-ephemeral:release

Password Pusher supports re-branding "out of the box" allowing you to add a custom logo, text and even change images in the application.

El código fuente se publica bajo la Licencia Pública General GNU v3.0 y eso define prácticamente todas y cada una de las limitaciones. Hay bastantes sitios de clonación de Password Pusher renombrados y rediseñados y les doy la bienvenida a todos.

Algunas organizaciones están sujetas a políticas de seguridad que prohíben el uso de servicios públicos para información sensible como contraseñas. Incluso hay organizaciones que requieren que todas las herramientas estén en intranets privadas sin acceso al mundo exterior.

Es por estas razones que brindamos la capacidad (y alentamos) a los usuarios y organizaciones a ejecutar instancias privadas cuando sea necesario.

Ejecutar una instancia privada de Empujador de Contraseña para su empresa u organización le da la tranquilidad de saber exactamente qué código se está ejecutando. Puede configurarlo y ejecutarlo como desee.

On the other hand, if your instance gets hacked and the encryption broken, malicious entities now have a targeted dictionary of passwords to brute force accounts in your organization. Note that this would be limited to pushes which haven't yet hit their expiration limits.

En este sentido, la instancia pública en pwpush.com puede ser superior a que solo contiene contraseñas sin información de identificación mezclada entre usuarios de todo el mundo.

El usuario debe sopesar cuidadosamente los pros y los contras y decidir qué ruta es mejor para él. Con mucho gusto apoyamos ambas estrategias.

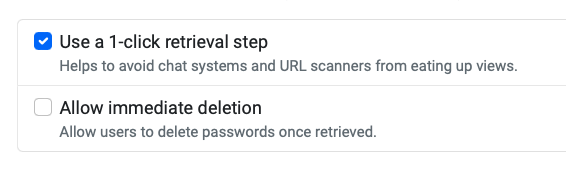

Some systems such as email, firewalls and chat systems often have link scanners that can eat up views. This is done for security or to simply generate a "preview" for chat systems.

To prevent this, use the 1-click retrieval step option when pushing passwords. This requires the users to click through a preliminary page to protect views from such scanners.

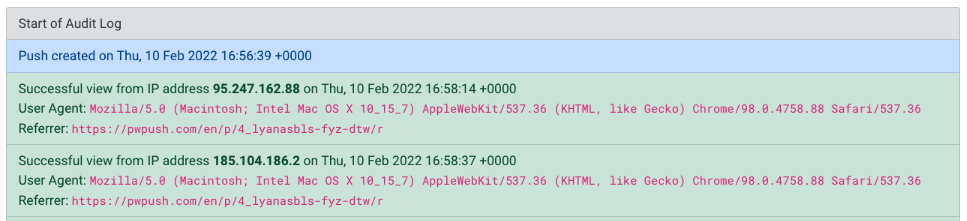

As an additional preventative measure, if you create an account, an audit log is provided for every push created. This audit log can reveal by who and when the push was viewed.

Absolutamente. Si necesita recursos como estadísticas, gráficos o cualquier otra cosa, no dude en ponerse en contacto conmigo: pglombardo en pwpush.com.

Muy probable. Me encanta escuchar todas las ideas y comentarios. Si tiene alguno, envíelo al Repositorio de GitHub y te responderé lo antes posible.

This is an opensource project made out of love for technology and a desire to improve the security (and daily lives) of the tech community.

It doesn't make any money but it does incur hosting that are about $50/month for pwpush.com. These are happily paid out of pocket by myself for more than 10 years.

If you feel inclined to support Password Pusher, you can sign up to Digital Ocean using the badge below. Password Pusher will get a hosting credit for the first $25 you spend.

For other ways to support Password Pusher, see also the "Want to help out?" section on the about page. Thank you! ❤️